Отдельные пакеты кода в официальном репозитории Python на протяжении трёх месяцев содержалили модифицированные скрипты установки, сообщает Ars Technica.

Пакеты с изменённым кодом были загружены в Python Package Index (PyPI).

Злоумышленники присвоили фальшивым пакетам имена, похожие на используемые в стандартной библиотеке Python (к примеру, urllib вместо urlib). Они содержали тот же код, что и «настоящие» библиотеки, за исключением изменённых скриптов установки. Правда, «фальшивый» код был вполне безвредным.

«Многие разработчики могли загрузить модифицированные пакеты, не подозревая об этом. Есть основания полагать, что фальшивки распространялись с июня 2017-го по сентябрь 2017 года», — сообщают специалисты словацкого Центра национальной безопасности, обнаружившие проблему.

Именно словаки уведомили администраторов PyPI о несанкционированной активности, после чего все идентифицированные поддельные пакеты были немедленно удалены.

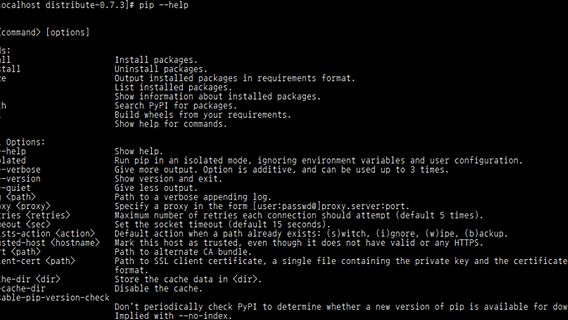

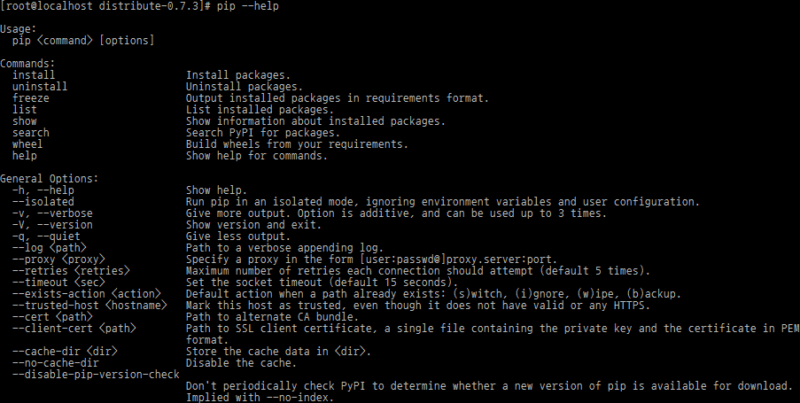

Словацкие специалисты по безопасности опубликовали набор команд, которые можно использовать для выполнения проверки. В случае обнаружения заражённых пакетов их стоит немедленно заменить на оригинальные.

После появления информации о проблемах в PyPI двое исследователей сообщили, что им удалось «скормить» PyPI с более чем 20 библиотек, входящими в стандартную библиотеку Python. Как и неизвестные злоумышленники, они изменили файлы установки и внедрили в них скрипт, который заставлял разработчиков ненадолго подключиться к серверу и «отмечаться» на нём. Только в течение двух дней пакеты загрузили почти 7 тысяч раз.

Релоцировались? Теперь вы можете комментировать без верификации аккаунта.