Разработчики обнаружили и исправили уязвимость безопасности в команде sudo, которая давала возможность запрашивать root-доступ, даже если это запрещает конфигурация, пишет Engadget. Если у злоумышленника был достаточный доступ для того, чтобы запустить команду sudo, он мог выполнять любое целевое действие на атакуемом устройстве.

Команда sudo, знакомая пользователям командной строки в Linux или UNIX-системах вроде macOS, — это программа для системного администрирования, которая позволяет делегировать привилегированные ресурсы пользователям с ведением протокола работы. Основная идея — дать пользователям как можно меньше прав, но достаточно для решения поставленных задач.

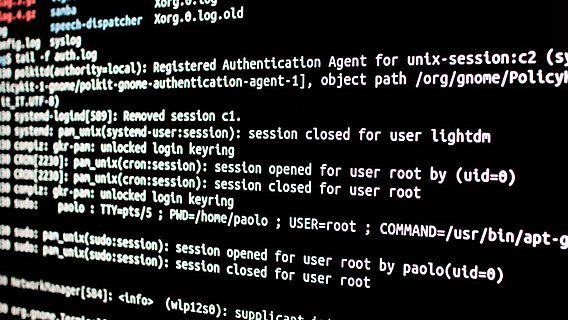

Проблема заключалась в том, как в sudo происходит обработка пользовательских ID. При вводе команды с идентификатором пользователя -1 или 4294967295 она выполняется так, как если бы имелся root-доступ (идентификатор пользователя 0), даже если в журнал был записан фактический идентификатор. Указанные ID не существуют в базе данных паролей, поэтому для их использования команде не требуется пароль.

Пользователи Linux могут установить обновление пакета sudo (1.8.28 и новее), где исправлена ошибка.

Релоцировались? Теперь вы можете комментировать без верификации аккаунта.