В ряде случаев SIM-карты могут представлять даже большую угрозу безопасности смартфона, чем ПО: исследователи AdaptiveMobile Security нашли в них новую уязвимость, через которую компания, чьё название не раскрывается, следит за пользователями, пишет Engadget.

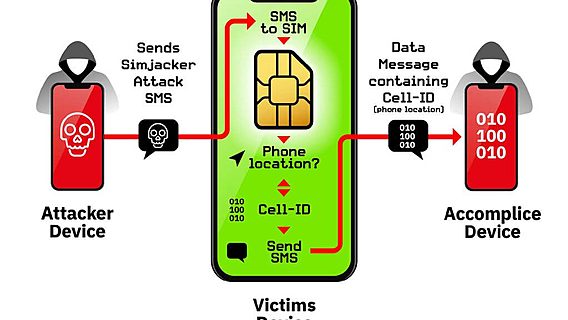

Суть атаки, получившей название Simjacker, в том, что пользователю по SMS отправляют код для приложения S@T Browser, которое поддерживается SIM-картами отдельных провайдеров и предназначено для выполнения определённых действий на устройстве, например запуска браузеров, воспроизведения аудио или показа всплывающих окон. Simjacker через него позволяет получать геолокационную информацию или IMEI.

Отмечается, что атака происходит незаметно — пользователь не получает никаких уведомлений. Кроме того, эксплойт не «заточен» под какое-то конкретное устройство: атаки осуществлялись как на iPhone, так и на Android-смартфоны разных производителей, а также на устройства интернета вещей, оборудованные SIM-картами.

Исследователи сообщают, что уязвимость активно эксплуатируется неназванной компанией в более чем 30 странах, включая Восточную Европу, Ближний Восток и Азию, уже по крайней мере два года.

Большинство жертв подвергались «проверкам» по нескольку раз в день, а некоторые — сотни раз (до 250) в неделю. Специалисты AdaptiveMobile не считают это массовой инициативой по слежке за пользователями, но и не уточняют, использовалась ли уязвимость против преступников или в более низких целях, таких как шпионство за политически неугодными лицами.

Исследователи говорят, что такие атаки возможно предотвратить: Simjacker отправляет не текст, а код, который можно блокировать. Однако сделать это непросто, потому что устаревшая технология S@T Browser используется операторами в странах, чьё население в сумме составляет миллиард человек.

Релоцировались? Теперь вы можете комментировать без верификации аккаунта.